Fuga de datos

Cómo debe gestionar un bufete una fuga de datos

Los papeles de Panamá o Football Leaks provienen de firmas hackeadas

Para cualquier despacho de abogados sufrir una fuga de información es un riesgo crítico. Cuestiones de salud por accidentes de tráfico, los inmuebles que poseen en un divorcio, secretos empresariales en un litigio de competencia desleal… Los clientes confían a las firmas asuntos que contienen datos extremadamente sensibles. Los letrados, por su parte, deben manejar esta información con total confidencialidad, ya que el impacto de una filtración puede ser devastador. Y ello no solo por la pérdida de confianza de sus clientes, sino también por las graves consecuencias económicas y reputacionales que puede conllevar. Escándalos que han salido a la luz en los últimos tiempos, como el de los papeles de Panamá, Football Leaks o los papeles de la Castellana, tuvieron su origen en filtraciones que provenían de los datos de un bufete hackeado.

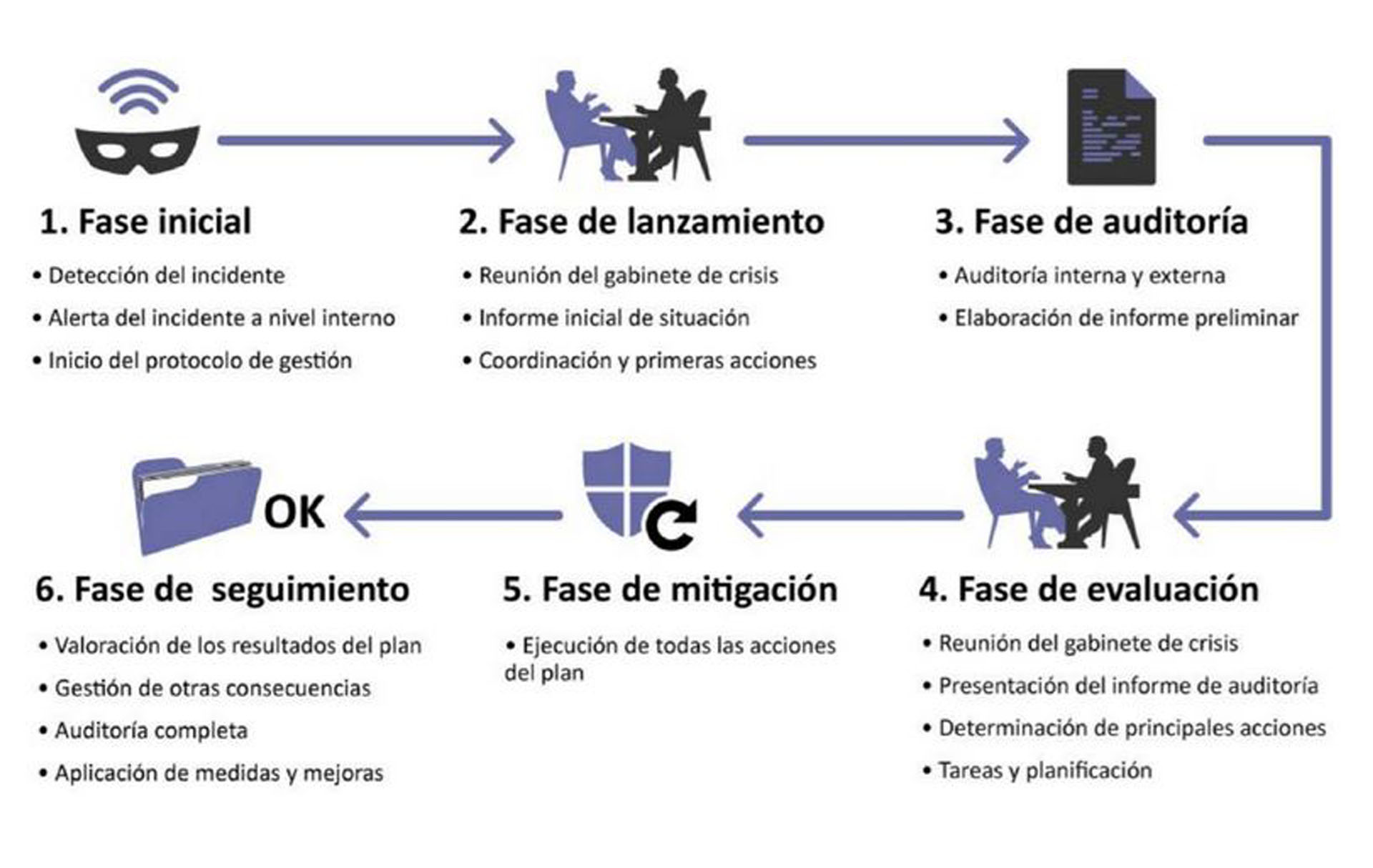

Aunque los despachos sean cada vez más conscientes de los peligros existentes e inviertan en su seguridad, el riesgo a una crisis de este tipo es cada vez mayor. Es entonces cuando hay que poner en marcha el plan de contingencia previamente diseñado. Detectar la brecha (antes de que aparezca en prensa o redes), evaluarla, gestionarla, resolverla y tomar medidas para que no vuelva a suceder. Una reacción que dependerá del tipo de incidente y que, según los despachos y expertos, debe seguir tres reglas de oro: calma, transparencia y diligencia.

Como explica Francisco Pérez Bes, director del área de derecho y economía digital en Gómez-Acebo & Pombo, los despachos deben tener interiorizada una cultura de protección de la información en su día a día. “No todo son superciberataques famosos, sino que son pequeños riesgos de la empresa que afectan a la custodia y almacenamiento de datos que pueden ser personales, confidenciales o secretos empresariales”, afirma.

El factor humano es uno de los puntos débiles de la cadena: una conversación sobre un cliente en el AVE en voz alta puede ser una situación de mucho riesgo. “Lo que sí podemos controlar es cómo gestionamos y nos enfrentamos a esa amenaza o daño”, continúa Pérez Bes. Su primer consejo a la hora de afrontar una situación crítica es actuar con calma y no precipitarse.

Durante los ciberataques de junio de 2017 (WannaCry y NotPetya), un buen número de grandes empresas y despachos de abogados, entre ellas la firma DLA Piper, vieron afectados sus sistemas. Pero no todo incidente de seguridad supone una fuga de datos. Como cuenta Diego Ramos, socio responsable del departamento de propiedad intelectual y tecnología de la oficina de la firma en Madrid. “Nuestros usuarios sufrieron molestias importantes, pero la seguridad y disponibilidad de la información quedaron garantizadas. Si hubiéramos asumido que no podíamos ser objeto de ataques informáticos cada día, como cualquier otra empresa, y no hubiéramos hecho esfuerzos para proteger nuestros sistemas, el resultado podría haber sido diferente”, explica.

Como recuerda Carmen Pérez Andújar, vicesecretaria de medios materiales y tecnológicos del Consejo General de la Abogacía (CGAE), los letrados están obligados por ley a comunicarse de forma telemática con los tribunales. “Debemos ver los recursos y herramientas tecnológicos como algo beneficioso, pero, lógicamente, tenemos que adoptar las medidas necesarias para garantizar que los proveedores que nos ofrecen esas herramientas cumplen con todos los estándares de seguridad”. En definitiva, afirma Pérez Andujar, no se trata solo de cubrir la necesidad tecnológica, sino de «que le ofrezca un respaldo jurídico, técnico y/o procedimental de absoluta garantía». No hay que olvidar, apunta, que «el empleo de la tecnología ya no es solo un derecho sino también una obligación para nuestro sector». La Ley 39/2015, de 1 de octubre, del Procedimiento Administrativo Común de las Administraciones Públicas, recuerda, «nos conmina como profesionales a interactuar de forma telemática con las administraciones». Por tanto, explica, «debemos ver los recursos y herramientas tecnológicos como algo beneficioso, pero, lógicamente, hay que adoptar las medidas necesarias para garantizar la seguridad».

En Broseta, cuenta su compliance officer, Carlos Soucase, los proveedores se clasifican y firman, según el caso, contratos de confidencialidad. “Se les exigen medidas técnicas y organizativas que garanticen la protección de nuestros datos”. Según reconoce, haber gestionado incidentes menores “nos ha ayudado a mejorar los controles o a implantar nuevos”.

Capacidad preventiva y reactiva

La prevención atañe también, y principalmente, a los empleados del despacho. Las firmas tienen implementados códigos éticos y de conducta e imparten formación regular, personalizada e, incluso, monitorizada, a socios, abogados y personal. De nada sirve contar con todo tipo de controles técnicos si, después, alguien deja en la impresora un documento confidencial. En Uría Menéndez, según señala Cristina Olaya, directora de deontología, existen procedimientos internos para comunicar inmediatamente cualquier posible incidente o brecha de seguridad, como, por ejemplo, la pérdida de dispositivos móviles o de almacenamiento con información confidencial. Incumplir su obligación de total reserva puede dar lugar a sanciones disciplinarias e, incluso, el despido, apunta José Pérez García, director de tecnología.

De cómo se actúe en los primeros momentos dependerá la magnitud de las consecuencias. En este sentido, el CGAE subraya la importancia de tomar el control de la situación lo antes posible.

El tiempo es oro

Una brecha de seguridad puede ser la puerta para el robo de datos personales de trabajadores o clientes, en cuyo caso entraría en juego la Agencia Española de Protección de Datos (AEPD). Los responsables deben notificar estas violaciones de seguridad en un plazo de 72 horas “desde que se ha tenido constancia”, salvo que se haya demostrado la improbabilidad de que exista un riesgo para los derechos de las personas afectadas, por ejemplo, porque los datos iban cifrados. Asimismo, deberá informar rápidamente a los interesados para que puedan tomar las acciones oportunas (cambio de contraseñas, anulación de tarjetas, etc.).

Las víctimas pueden reclamar daños y perjuicios, por lo que es importante gestionar diligente y responsablemente todo incidente. En este punto, cobra una especial relevancia el secreto profesional del abogado, como derecho y deber primordial de la profesión, y que los despachos exigen a través de cláusulas de confidencialidad que hacen firmar a sus abogados.

Las consecuencias de una fuga de información no dependen tanto del tamaño del bufete como de la criticidad de la información que maneje. Para Molins Defensa Penal, despacho que defiende a varios exconsellers en el juicio del procés, el manejo de información sensible de sus clientes es de gran importancia. Como apunta Anna Núñez, abogada y directora de compliance penal de la firma, “un despacho de abogados podría contar, por ejemplo, con los siguientes riesgos vinculados al manejo de la información: delitos de descubrimiento y revelación de secretos, daños informáticos, e, incluso, violación y disposición desleal de secretos empresariales”. Por este motivo, aclara, consideran muy importante disponer de un modelo de prevención de delitos o compliance penal “que prevenga la comisión delictiva y que, en caso de que se materialice un riesgo, pueda eximir o atenuar de responsabilidad a la empresa y salvaguardar su daño reputacional”, afirma. Ahora bien, aclara, para que resultase penalmente responsable de los ilícitos que se puedan cometer en su seno, tienen que darse ciertos requisitos establecidos en el Código Penal, como que el bufete se beneficie directa o indirectamente del delito. Para Núñez, uno de los mayores errores en un caso de fuga de información es ocultar el problema. “Además de comportar una pérdida de credibilidad cuando el suceso salga a la luz, impide que las demás empresas puedan tomar medidas ante situaciones similares”.

No en vano, la Memoria de la Fiscalía resalta que las empresas no denuncian todos los ataques informáticos que sufren, queja habitual del organismo. El miedo a estar en el disparadero de la opinión pública, junto con la dificultad para identificar a los responsables y otras cuestiones procedimentales, hace que las denuncias por daños informáticos hayan descendido en 2018 casi un 28% y tan solo se hayan comunicado 83 robos de información. Para paliar las consecuencias económicas es recomendable firmar un ciberseguro, aunque pueden negarse a hacerse cargo de actos hostiles.

Los ciberataques más comunes

Malware. Hace referencia a cualquier tipo de software o programa malicioso que trata de infectar un ordenador o un dispositivo móvil. Los hackers lo utilizan con diversos fines, como extraer información personal o contraseñas, o, por ejemplo, evitar que las víctimas accedan a su dispositivo.

Ransomware. Es un tipo de virus utilizado para secuestros cibernéticos. Su función principal es bloquear el acceso a archivos o programas para, después, pedir un rescate. Atacan principalmente a grandes empresas e instituciones. Ejemplos recientes son WannaCry o NotPetya.

Spyware. Es un programa espía que se instala en el dispositivo para recopilar información y enviarla a una entidad externa sin el conocimiento de su propietario. Numerosos hackers lo emplean para lucrarse de la venta de información sensible.

Maladvertising. Este es un tipo de malware disfrazado de publicidad. Se emplazan en sitios web o aplicaciones conocidas para dirigir tráfico o descargar archivos que contienen software dañino.

Phishing y spear phishing. Consiste en la suplantación de la identidad de personas o empresas para poder conseguir contraseñas bancarias y claves de seguridad.

Drones espía. Graban y obtienen datos sin consentimiento y, en muchas ocasiones, los comercializan en el mercado negro.

Ataques DDoS. Por su abreviatura en inglés, distributed denial of service. Consiste en saturar los servidores a través de solicitudes de servicio ficticias, generadas por robots conectados, hasta el punto de colapsar el sistema.

Anna Núñez Miró, abogada y directora de Compliance en Molins – Defensa Penal ha contribuido con su opinión a este reportaje publicado por el diario El País